Imperva DAM/DBF 資料庫稽核/安控防火牆系統

保護所有資料,同時確保您所需的合規性Imperva DAM/DBF

- 取得完整的資料庫活動細節 (5W),留存存取資料庫的行為軌跡。

- 利用靈活的試圖和稽核分析使稽核資料容易取得。

- 產生對資料庫攻擊和欺騙性活動的即時警告,已善盡保護資料庫重要資料 (如個資) 的責任。

- 建立資料安全、遵守法規週期。

- 自動化與集中化的資料庫稽核與報告

- 加密與加註簽章的稽核資料,具有資料不可被竄改與不可被否認性。

特色

- 持續稽核與分析所有資料庫流量:詳細稽核並持續監控所有資料庫的操作,提供每筆事件的稽核紀錄,包含:「何人,何時,何處和如何連線資料庫及做什麼 (5W)」。同時能擷取所有資料庫活動,包括 DML、DDL 和 DCL 活動、查詢活動 (SELECT)、對儲存程序、觸發程序和資料庫物件的修改以及 SQL 錯誤和資料庫登錄活動。並監控(可選擇稽核)資料庫回應以確保不會洩漏敏感資料。

- 驗證及控制特權資料庫活動:Imperva 利用閘道設備來監控網路流量,利用輕量化 Imperva Agent 來擷取本機活動並消除問題點。確保全面瞭解和保護所有網路與本機特權使用者的操作,包括資料定義語言 (DDL) 命令、資料控制語言 (DLC) 命令、資料操作語言 (DML) 命令和SELECT。

- 防止篡改的稽核紀錄:監控詳細的稽核資料,將其儲存在一個安全的外部硬體儲存設備中,可透過唯讀的方式來存取。該儲存設備中使用以角色為基礎的存取控制 (RBAC)。為了確保稽核資料的完整性,還可以對其進行加密。

- 即時資料庫保護 (※僅適用 DBF/Bridge):監視即時資料庫活動時會於作業系統、通訊協定及 SQL 活動層檢查各種資料庫攻擊,以提供準確的即時保護。未授權的更改,欺騙性活動以及資料庫攻擊可以在到達受保護系統之前就從網路上阻擋或在系統自身上阻擋。

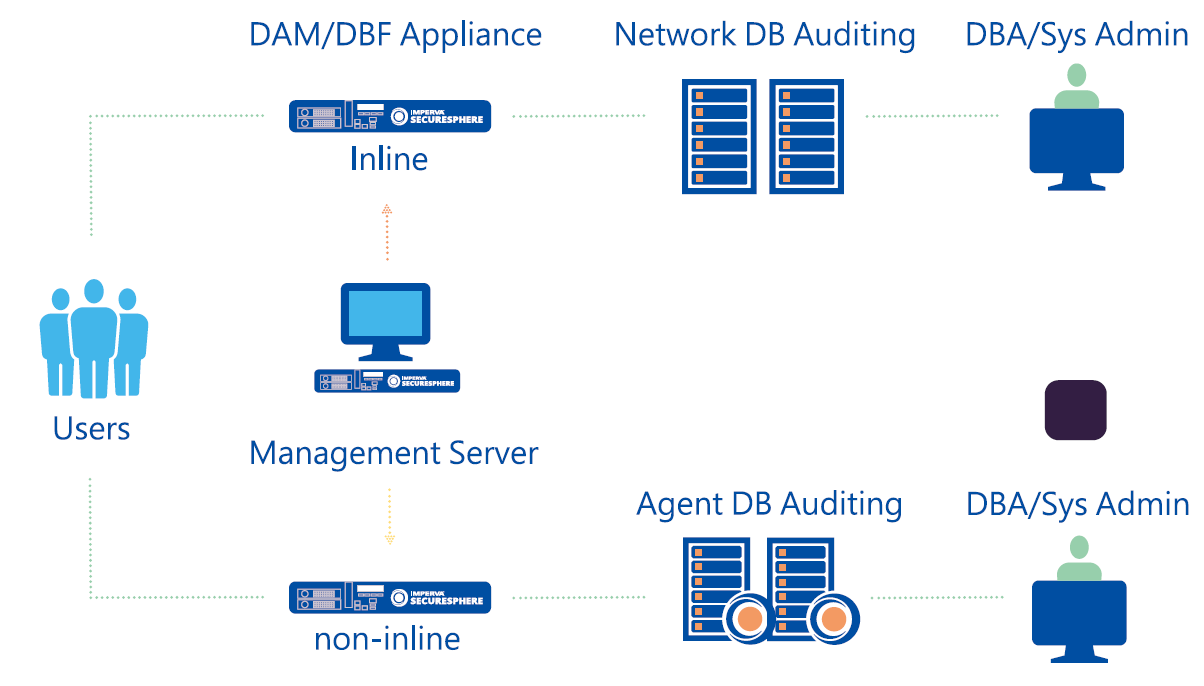

- 靈活的部署與集中管理架構:提供包括透通的網路監視、輕巧的 Agent 監視、自身稽核收集或混合模式。這種非侵入性的體系結構使企業能夠以任意方式混合部署,以滿足客戶特有的拓樸和需求。集中管理伺服器可對多 Gateway 及 Agent 進行統一管理。

法規遵循

Imperva DAM 可滿足新版個資法施行細則第 5 條-要對個人資料之處理留有軌跡紀錄之規定,且提供稽核資料具有不可被竄改、不可否認性,可滿足個資法採舉證責任倒置原則。

Imperva DAM 提供資料庫加密的補償性控制 (PCI-DSS 3),12 項 PCI-DSS 要求中總共有 7 項可由 Imperva DAM 來完成。它還啟用關鍵性對存取持卡人資料的監控和跟蹤 (PCI-DSS 10)。其它 PCI-DSS 要求符合以下措施:

- 內建評估工具確保不使用廠商提供的帳號和密碼。

- 對非法存取持卡人資料進行智慧型告警。

- 使用內建和客製報表來衡量控制的有效性。

Imperva 使企業能夠保持獨立稽核線索,該稽核線索中包括與財務資料相關活動中的「何人、何時、在哪裡、如何及做什麼?」詳細資料,符合沙賓法案 (SOX) 要求實施適當的步驟和控制以確保可靠財務資訊的一致性 (第 302 條) 以及內部控制的可靠性 (第 404 條)。

探索和弱點管理

資料庫探索和分類

Imperva 可確保企業能夠保護所有敏感資料並區分其優先順序。基於整個網路的探索可瞭解資料庫伺服器間的資料。基於資料庫包含的資料類型對資料庫進行分類可幫助企業對應所發現的伺服器並區分其優先順序,從根本瞭解哪些伺服器屬於法規監管的範圍。

廣泛的弱點評估

Imperva RDBMS 弱點評估和最佳做法,這有助於企業糾正和控制其資料庫的設定配置並實現整體弱點管理策略。這些評估測試會與 Imperva 應用防護中心 (ADC) 研究小組的最新研究保持即時更新。

自動稽核和安全保護

Imperva 包含一套完整的預設稽核與安全政策,可以迅速監測任何資料庫的環境。這些規則基於“黑名單”和“白名單”安全模組,這些模組可透過 Imperva 已申請專利的動態建模 (Dynamic-Profiling) 技術以及 Imperva ADC 不斷更新的研究成果得以持續更新。動態建模 (Dynamic-Profiling) 技術可持續自動檢測並納入有效的更改,使管理員不必再手動新增和更新包含了成百上千個資料庫物件、使用者和 SQL 查詢的冗長白名單。

持續稽核與分析所有資料庫流量

詳細稽核並持續監控所有資料庫操作,提供每筆事件的詳細稽核紀錄,包含:

- 「何人、何時、何處和如何連線資料庫及做什麼 (5W)」。

- Imperva 擷取所有資料庫活動,包括 DML、DDL 和 DCL 活動、查詢活動、儲存程序、觸發程序和資料庫物件修改以及 SQL 錯誤和資料庫登錄活動。

- Imperva 並監控 (可選擇稽核) 資料庫回應以確保不會洩漏敏感資料。

管理安全對策和更改

Imperva 即時監控資料庫活動並檢查各種作業系統、協定層及 SQL 層的資料庫攻擊。透過詳細的行為更改稽核可以準確的針對欺騙性活動、資料庫修改以及攻擊進行告警-發送即時告警、分配後續任務以及確保變更的控制。

原始資料保存與回復

資料庫稽核軌跡原始資料 (Raw Data),可以加密、數位簽章等方式,安全備份存放於本機硬碟,或搭配外部儲存空間,以 NFS、FTP、Mount Point 等方式,備份存放於指定外部儲存空間,避免歷史紀錄遭受竄改或刪除。Imperva 操作介面提供匯入功能,可將歷史紀錄匯入回復,以供查詢、產製報表等作業。

加密解析

若資料庫本身啟用 SSL 加密傳輸等機制,僅須利用安裝 Agent 或匯入憑證等方式解析出資料庫帳號,不影響稽核紀錄完整性。

簡化工作流程,並符合法規要求

互動式稽核分析

Imperva 提供圖表及統計數據列表兩種分析資訊,通過互動式稽核分析可以全面瞭解所稽核的活動,這可使不瞭解技術的資料庫稽核人員只需點幾下滑鼠即可從幾乎所有角度分析、關聯和查看資料庫活動,從而簡易識別可能隱藏了安全風險或法規問題的趨勢和模式。

同級產品最佳報表功能

Imperva 提供內建的圖形報表,可以圖形、統計數據列表方式,呈現完整資料庫存取紀錄,並支援 UTF8、BIG5 等中文編碼,可正確呈現中文內容。排程自動產生報表、發送 PDF 或 CSV 格式的結果,以及與 SIEM 、問題處理系統和其他第三方解決方案的整合,提供相關稽核及告警訊息。

靈活的部署、較低的建置成本

靈活的部署模式:網路、Agent、內建稽核或混合模式

Imperva 提供最簡易的部署選項,包括透通的網路監視、輕巧的 Agent 監視、自身稽核收集或混合模式。這種非侵入性的體系結構使企業能夠以任意方式混合部署,以滿足客戶特有的拓撲和需求。

Agent 代理程式可在下列情況下獨立運作:

- 不使用資料庫帳號安裝

- 不啟動資料庫內建之稽核日誌功能

- 不更動資料庫設定

- Agent 故障不影響資料庫運作

- 可調整占用之系統資源

效能和可擴展性

Imperva 提供即時的保護和完備的稽核功能,可以很容易地支援任何環境,從中小企業到大型企業,這是其他資料庫防火牆解決方案無法與之相比的。

Imperva 可部署在 inline 或 non-inline 網路監控環境,同時控管特權及應用程式使用者帳戶的資料庫行為