什麼是 OWASP?

OWASP(Open Web Application Security Project)是致力於提升軟體安全性的全球非營利組織。除了最廣為人知的 OWASP Top 10 外,OWASP 也推出許多實用資源,包括安全開發最佳實務指南、OWASP 滲透測試工具 Zed Attack Proxy(ZAP),以及用於測試安全程式設計而刻意保留漏洞的系統。此外,OWASP 也在全球各地設有據點,並定期舉辦資安相關的研討會與技術交流活動。

什麼是 OWASP Top 10?

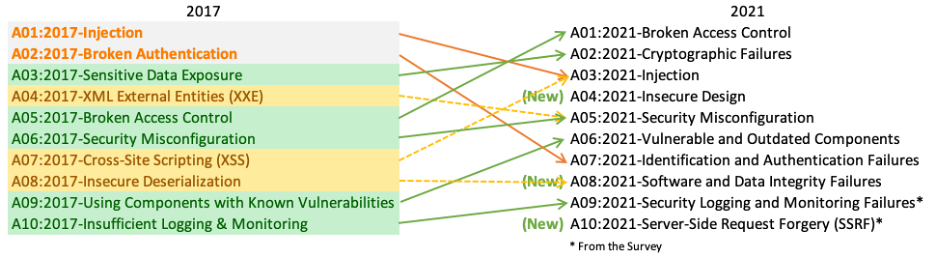

OWASP Top 10 是由 OWASP 公布的十大 Web 應用程式安全風險清單,每隔幾年會進行更新。目前的版本為 2021 年所發布,下一次更新預計是 2025 年。OWASP Top 10 的主要目的是協助開發與資安人員了解各項常見威脅,除了說明風險內容外,也提供如何預防、偵測與修補漏洞的建議與實務指南。

除了最廣為人知的 Web 應用程式 Top 10,OWASP 也針對其他系統提供對應清單。例如,API Top 10 著重於Web API 常見的安全問題,因此部分項目可能與主要清單有所重疊。

這份清單的設計宗旨,在於凸顯當前 Web 應用程式中最關鍵的安全漏洞,包含真實環境中最常見的威脅,以及由開發人員和資安社群所回饋的新興風險,協助企業掌握最迫切需要關注的安全議題。

2021 年所發布的 OWASP TOP 10 清單及項目調整說明

#1. 存取控制漏洞(Broken Access Control)

當 Web 應用程式未能妥善限制使用者對機敏資料及功能的存取時,就可能產生存取控制漏洞,例如:

- 未正確實行存取控制機制

- 預設分配過高權限

- 允許攻擊者提高權限,以認證用戶或管理員身分操作系統功能

這類問題多源於後端授權檢查不足或權限設計不當,使攻擊者得以繞過防護機制,進而檢視、修改或刪除敏感資料,甚至取得管理控制權,造成資料外洩與重大安全風險。

#2. 加密機制失效(Cryptographic Failures)

加密演算法的目的,是防止資料被未經授權存取或惡意竄改。當應用程式未能在需要時加密,或錯誤使用加密元件,導致防護效果失效時,就屬於「加密機制失效」。

常見的狀況包括:

- 以明文形式傳輸機敏資料(使用 HTTP 而非 HTTPS)

- 採用效果薄弱或有缺陷的加密演算法

- 使用隨機性不足的來源產生加密金鑰或相關資料

這類漏洞會讓攻擊者更容易攔截、解密或偽造資料,進而危及系統的機密性與完整性。

#3. 注入攻擊(Injection)

當 Web 應用程式使用會將使用者提供的資料與程式指令混合的語言(例如 SQL)時,就可能出現「注入攻擊」。若應用程式未能對使用者輸入進行驗證、清理或過濾,攻擊者就能透過惡意或格式錯誤的輸入,改變原本指令的執行行為。例如,SQL 注入可能被用來讀取、修改或刪除 SQL 資料庫中的資料;命令注入則可能允許攻擊者在 Web 伺服器上執行終端命令。

#4. 不安全設計(Insecure Design)

「不安全設計」指的是應用程式架構中的基本設計缺陷,導致重要的安全控管機制未被納入或落實。

常見的例子包括:

- 在錯誤訊息中暴露敏感資訊

- 以不安全的方式儲存敏感憑證資料

- 違反應用程式內的信任邊界(Trust Boundaries)

與多數發生在開發階段的漏洞不同,不安全設計漏洞大多源自軟體開發生命週期的規劃與設計階段,因此應納入安全控制、遵循安全設計原則以強化防護,降低應用程式遭攻擊的風險。

#5. 安全配置錯誤(Security Misconfiguration)

當應用程式設定不當或防護不足,無法有效抵禦潛在攻擊時,就會產生安全配置錯誤的漏洞。

常見情況包括:

- 啟用不必要的功能或服務

- 使用預設密碼或硬編碼(Harcode)密碼

- 錯誤訊息或堆疊追蹤(Stack Trace)中包含過多資訊

這類漏洞可能讓攻擊者更容易入侵系統或取得敏感資料,因此正確的設定與系統強化(Hardening)是防護關鍵。

#6. 使用弱點或過時的元件(Vulnerable and Outdated Components)

Web 應用程式通常會依賴第三方元件或外掛。如果這些元件或依賴項(Dependency)沒有即時更新,就可能含有可被利用的漏洞。除了直接使用的元件或嵌入的套件,也包含間接依賴的元件,一路延伸到軟體供應鏈的最底層。

簡單來說,任何未更新或過時的第三方元件,都可能成為攻擊者入侵的入口,維護更新與版本管理是降低風險的重要措施。

#7. 身分識別與驗證失敗(Identification and Authentication Failures)

「身分識別與驗證失敗」指的是無法正確驗證使用者身份的漏洞,例如:

- 容易遭受帳號填充攻擊(Credential Stuffing)

- 允許使用弱密碼或預設密碼

- 認證資訊儲存方式不安全(明文、加密方式不當或雜湊強度不足的密碼)

與存取控制失效(Broken Access Control)不同,後者是指已成功驗證身份的使用者,因權限管理不當導致可操作未授權功能或資料。

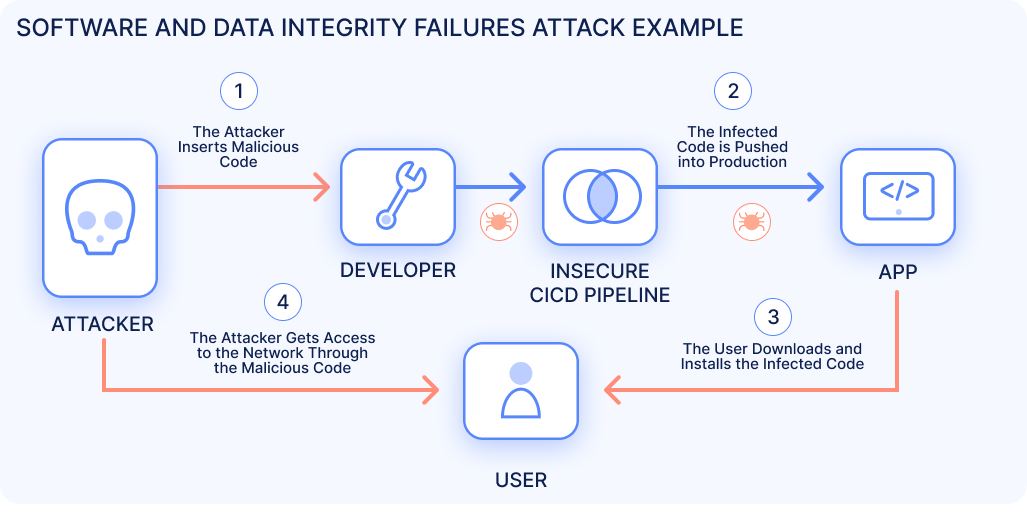

#8. 軟體及資料完整性失效(Software and Data Integrity Failures)

「軟體及資料完整性失效」於 2021 年被新增至 OWASP Top 10 中,主要是指對第三方資料或程式碼過度信任而產生的漏洞。例如:

- 使用來自不可信來源的第三方元件或插件(Plugin)

- CI/CD 流程安全不足,容易被植入惡意程式

- 自動安裝更新時未驗證完整性(Integrity)與真實性(Authenticity)

- 序列化漏洞(Serialization Vulnerability)也屬於這類漏洞

軟體及資料完整性失效會導致系統執行遭竄改或惡意內容,應透過數位簽章、雜湊驗證與安全更新機制加以防護。

#9. 安全日誌與監控失效(Security Logging and Monitoring Failures)

安全日誌與監控失效通常與 Log 檔中記錄資料不足或誤記錄機敏資料有關。

常見情況包括:

- 未正確記錄登入失敗嘗試,可能讓應用程式容易遭受帳號填充攻擊(Credential Stuffing)

- 組織對日誌與事件缺乏有效監控,因而忽略潛在的資安攻擊

這類弱點會降低企業對攻擊的偵測與應變能力,應強化完整性驗證、日誌分類與持續監控。

#10. 伺服器端請求偽造(Server-Side Request Forgery, SSRF)

伺服器端請求偽造漏洞(SSRF)發生在 Web 應用程式未先驗證使用者提供的 URL 合法性,就直接從該 URL 擷取遠端資源,進而造成安全問題,因為攻擊者可以誘騙應用程式替他發出惡意請求。即使攻擊者的裝置或帳戶不具備存取權限,但若應用程式被允許替用戶發出請求,SSRF 攻擊仍可能讓攻擊者繞過防火牆或存取控制清單(ACL)存取內部資源。簡單來說,SSRF 是攻擊者「借用」伺服器的權限去做原本自己無法做的操作。

企業應對 OWASP Top 10 漏洞的防護策略

在資安威脅日益複雜的當前環境中,OWASP Top 10 已成為企業評估應用程式安全風險的重要指標。了解漏洞僅是第一步,能否有效落實防護措施,確保應用程式與資料的安全,才是關鍵。

亞利安科技深耕資安領域近20年,專注於全球資安領導品牌產品的代理銷售與整合服務,協助企業全面應對 OWASP Top 10 各類高風險漏洞,打造長期穩健的安全韌性。主要資安解決方案包括:

- Thales 資料加密與完整性保護

- Qualys 弱點管理、檢測和回應

- IONIX 外部攻擊面管理(EASM)

- Proofpoint 郵件安全與帳號接管防護

- Imperva 網頁應用程式防火牆(WAF)

- Array Networks SSL VPN

- Orca Security 雲端安全態勢管理

參考來源:IONIX

2025 OWASP Top 10 更新版內容