隨著越來越多的工作負載和應用程式遷移至雲端,許多企業都開始面臨一個難題:資產變得愈來愈難追蹤、掌握,加上同時使用多個雲端平台,更進一步增加了資產管理的複雜度。若要做好雲端資安、合規性管理、成本優化,甚至整體治理,擁有完整且持續更新的資產可視性,以及能夠快速查找特定資源的能力,將是不可或缺的關鍵!還記得當初 Log4j 漏洞事件爆發時,多少企業因無法找出哪些雲端資產有漏洞、該先修復哪些資產而陷入混亂?這凸顯了資產可視性在危機應變中的重要性。

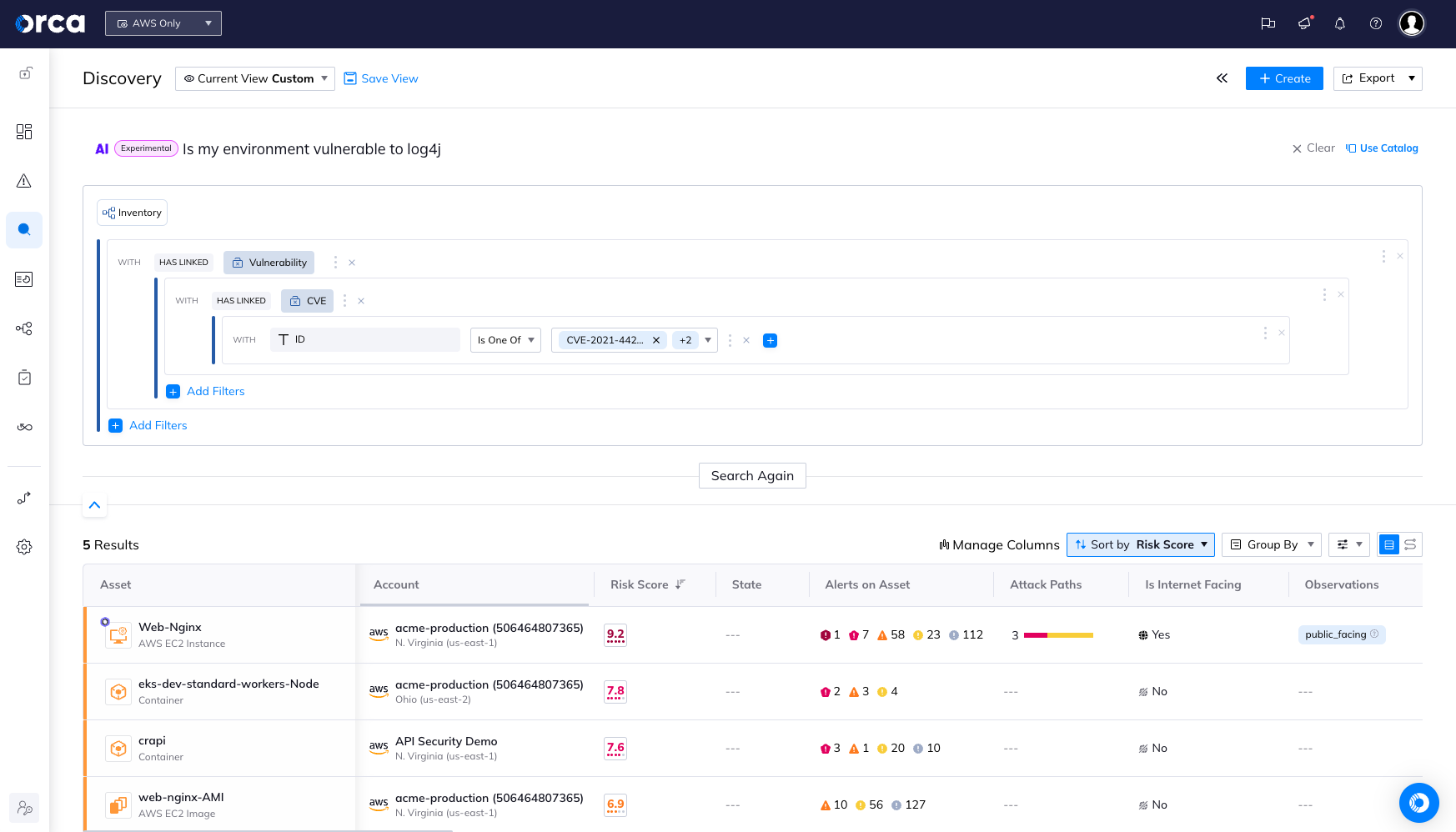

這就是為什麼 Orca Security 除了提供涵蓋 100% 雲端環境、且持續更新的資產清單外,更進一步簡化搜尋流程。使用者只需以自然語言提問,就能快速掌握關鍵資訊。例如:「我有沒有任何對外開放的 Log4j 漏洞資產?」或「是否有未加密、包含敏感資料的資料庫暴露在網路上?」。

透過 Orca 全新推出的 AI 驅動搜尋功能,無論是資安人員、開發團隊、DevOps、雲端架構師,或是風險治理與合規團隊,都能以直觀、簡便的方式深入掌握雲端環境中的各項細節。這讓組織內不同角色、不同技術水平的團隊都能快速回應零時差風險、進行稽核、優化雲端資產配置,並掌握潛在威脅的曝險情況,進而實現數據驅動決策(data-driven decisions)。

什麼是雲端資產發現(Cloud Asset Discovery)?

雲端資產發現是指在雲端環境中,識別、分類並建立所有數位資產清單的過程。這些資產可能包括虛擬機、資料庫、儲存空間、容器、網路元件、應用程式等。儘管對企業而言,能夠完整掌握所有雲端資產至關重要,但現實中,許多組織仍無法取得這種全貌性的資訊。

若組織採用 Agent-based 雲端資產發現方案,覆蓋率通常只會落在 50~70%,難以達到 100% 的全面可視,容易留下危險的盲點。因此,選擇無代理(Agentless)雲端資產發現方案,才能真正協助資安團隊掌握所有資產現況,降低風險。

為什麼需要直覺式的雲端資產搜尋功能?

擁有全面的雲端資產可視性固然重要,但若資安團隊無法迅速搜尋到所需資訊,實際應對威脅時仍將捉襟見肘。像以零時差漏洞為例,團隊必須能即時搜尋並掌握企業當前的曝險情況;但實際上,設定與執行精細搜尋往往既繁瑣又耗時。

對資深雲端資安人員來說或許尚能應付,但對技術背景較薄弱的非工程人員來說,這樣的操作困難度更高。即便如此,他們同樣需要這些資訊來做出關鍵決策。以 Orca 提供的功能為例,企業高層、風險治理或合規團隊可以直接用自然語言提問:「我們有哪些關鍵資產正面臨風險?」、「是否有任何個資對外公開?」、「有哪些資產不符合 PCI-DSS 標準?」每個角色都能主動獲得關鍵資訊,進而提升整體反應速度與決策效率。

雲端資產搜尋的常見挑戰

當企業希望從雲端資產清單中提取關鍵資訊,例如找出執行特定應用程式的資產、存在某個 CVE 漏洞的主機,或是未完成修補的系統時,往往會遇到不少困難。以下是常見的幾項挑戰:

- 學習門檻高,導致搜尋功能難以普及:

DevOps 與資安團隊若要從資產清單中取得有用資訊,通常需熟悉專有查詢語法,或了解搜尋工具中複雜的選項設定。對於時間有限的團隊而言,過高的學習門檻往往導致搜尋功能難以發揮效用,最終只能依賴片段資訊做出決策。 -

搜尋功能靈活度不足,影響資料品質與判斷:

即使團隊具備搜尋工具的操作能力,但若無法進一步細緻化搜尋,所得結果仍可能過於粗略,進而影響後續風險評估與修補優先順序的正確性。 -

使用 Agent 模式,導致資產可視性不完整:

若採用 Agent-Based 解決方案,只有安裝代理程式的資產能被識別,未部署代理程式的資源或尚待安裝的設備將成為盲區,使整體資產盤點不完整。 -

不同雲端平台命名規則不同,增加跨雲搜尋的複雜性:

當企業同時使用多家雲端服務(如 AWS、Azure、GCP),會發現各平台對於資源狀態的命名方式不盡相同。例如 Azure 中虛擬機狀態可能顯示為「Stopped」或「Stopped (Deallocated)」,但在 AWS 和 GCP 則是「Terminated」。這些差異讓跨雲搜尋變得更繁瑣且容易出錯。

總結來說,若缺乏一套直覺易用、無代理且能跨平台一致運作的雲端資產搜尋工具,企業將難以全面掌握資產現況,降低潛在風險。

Orca AI 搜尋功能如何解決雲端資產搜尋的痛點

Orca 雲端安全平台全新推出的 AI 搜尋功能,徹底解決上述挑戰,讓資產搜尋就像問問題般直覺。使用者只需輸入自然語言問題,如:「有哪些 S3 Bucket 開放公開讀取權限?」或「我是否有使用不支援執行環境的 AWS Lambda 或 Google Cloud Functions?」Orca 就會自動將這些問題轉換成正確的搜尋語句,並迅速回傳精準的結果。

搜尋建議功能

透過 AI 驅動的自然語言搜尋,Orca 有效解決了高學習門檻、搜尋困難、資料品質不一與跨雲命名差異等常見挑戰,讓不同角色都能輕鬆掌握雲端資產狀態,提升營運效率。

此外,Orca 也會主動提供搜尋建議,以協助使用者進一步優化搜尋結果。例如,當你詢問:「有哪些虛擬機同時具備未加密的 SSH 金鑰且對外開放?」Orca 不僅會顯示符合條件的結果,還會建議其他可套用的搜尋條件,如「是否具備公開 DNS」等,讓搜尋更具彈性與深度。

Orca 的 AI 智慧搜尋功能

Orca 的 AI 搜尋不僅支援自然語言搜尋,更具備語意理解能力,能精準判斷使用者的真正意圖,即使用詞不夠精確,也能給出正確的回應。

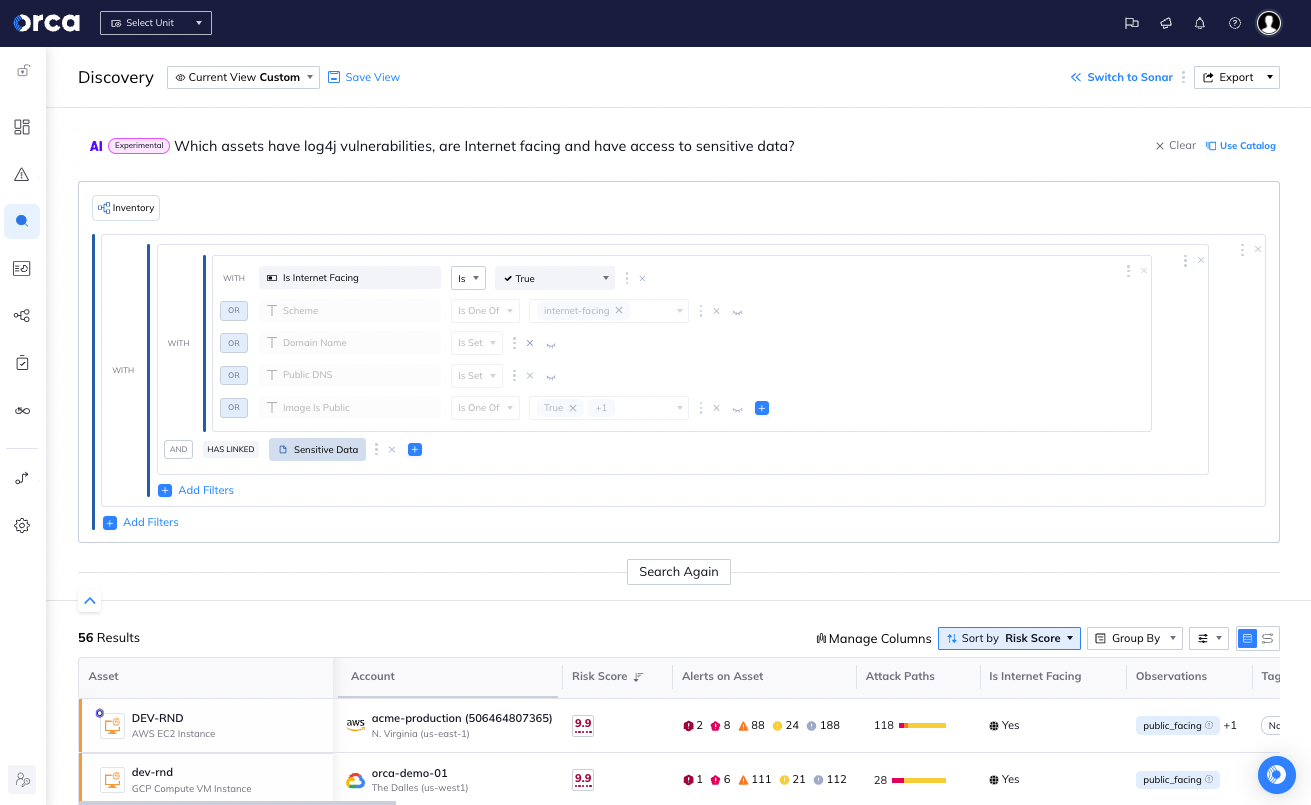

舉例來說,當使用者輸入「Where is private medical data stored?(哪裡存有私人醫療資料?)」時,Orca 會自動將搜尋對應到 PHI(Protected Health Information,受保護醫療資訊)相關資產進行搜尋。若輸入「Which assets with Log4Shell are exposed?(哪些資產存在 Log4Shell 並對外開放?)」,Orca 則會自動將「Exposed」解讀為「對外開放(Internet-Facing)」,準確辨識出具風險的資產。

此外,Orca 也能跨雲理解不同平台的命名差異,讓使用者不再需要熟記各雲端服務的專有術語。只要輸入像是「哪些虛擬機已停止運作?」這樣的通用問題,Orca 就會自動辨識 AWS、Azure 與 GCP 中對於「停止狀態」的不同命名(如 Terminated、Stopped、Deallocated 等),大幅簡化搜尋流程並確保搜尋結果的準確性。

簡單來說,Orca 的 AI 搜尋不只讓搜尋更簡單,也更聰明、更貼近使用者的語言與思維模式,無論技術水平高低淺,都能輕鬆掌握雲端資產現況,提升搜尋效率與資安決策品質。

快速回應 Log4j 等零時差攻擊

當零時差漏洞爆發時,資安團隊必須即時掌握受影響的資產,這時一套快速且易於使用的搜尋系統就成為不可或缺的工具。以 Log4j 漏洞(Log4Shell)事件為例,Orca 能在幾分鐘內協助企業找出所有受影響的資產,並進一步執行更細緻的搜尋,例如:「有哪些資產同時存在 Log4j 弱點、對外公開、且存取敏感資料?」透過這類即時洞察,資安團隊能大幅縮短回應時間,迅速評估風險並採取行動,有效防止漏洞被利用。

如前所述,Orca 的 AI 驅動搜尋功能不僅支援自然語言搜尋,還能引導使用者進一步優化搜尋結果,並顯示可套用的進階篩選條件。以搜尋 Log4j 漏洞為例,Orca 會自動將所有與 Log4j 相關的 CVE 編號納入搜尋範圍,但使用者也可以在結果中進一步調整,只篩選特定的 CVE,讓搜尋更符合實際需求。

導入 AI 與大型語言模型(LLM)的 Orca 雲端安全平台

Orca 平台廣泛導入 AI 技術,全面強化風險偵測、簡化調查流程並加速修復作業,不僅大幅節省雲端資安、DevOps 與開發團隊的時間與人力,還能有效提升整體資安成效。除了支援自然語言搜尋,Orca 更提供 AI 自動生成的修復指令,資安團隊可直接複製貼上,快速執行修補並縮短回應時間。

此外,Orca 也透過 AI 驅動的 IAM Policy Optimizer,自動計算最適化的使用者權限設定,協助團隊輕鬆落實最低權限原則,降低操作負擔,實現安全與效率的最佳平衡。

Orca 結合多種 AI 解決方案,持續釋放 AI 帶來的價值,並不斷擴充 AI 功能,加速雲端資安的智慧化與自動化。

關於 Orca Security 雲端安全平台

Orca 平台能在 AWS、Azure、Google Cloud、Oracle Cloud、阿里雲 及 Kubernetes 等雲端環境中,識別、優先排序並修復風險與合規性問題。Orca 採用專利 SideScanning™ 技術,能全面偵測漏洞、設置錯誤、橫向移動風險、API 風險、機敏資料外洩風險、異常事件與行為,以及帳號權限過高等各種雲端威脅。

Orca 不需整合多個各自獨立的工具,也不需部署繁瑣的代理程式,透過單一平台就能提供完整的雲端安全防護。

想體驗 Orca 最新 AI 雲端資產搜尋功能嗎?或是進一步了解端對端 AI 安全態勢管理 (AI-SPM) 功能?歡迎立即預約專人解說及 Demo。

參考來源:Orca Security