API 為網路犯罪首要攻擊目標

Imperva Threat Research 發佈《2025 Imperva API 威脅報告》,內容強調數據導向,並聚焦第一線實務。報告基於 2025 上半年涵蓋超過 4,000 個環境的遙測數據,揭示攻擊者如何鎖定 API、企圖竊取或破壞哪些資源,以及企業必須立即採取的實務對策,以保護營收、維護客戶信任並確保合規。

《 2025 Imperva API 威脅報告 》

-涵蓋超過 4,000 個環境的遙測數據

-紀錄超過 40,000 起 API 事件,攻擊數量創歷史新高

-金融服務業、電信與旅遊業首當其衝

風險最高

Thales 公佈 2025 上半年最新 Imperva API 威脅報告,指出 API(這些連接應用程式、支付與登入的核心接口)已成為網路犯罪分子的首要攻擊目標。

Imperva 2025 上半年已在超過 4,000 個受監測的環境中,監控記錄到超過 40,000 起 API 事件。儘管 API 只佔整體攻擊面 14%,卻吸引 44% 的進階機器人流量,顯示攻擊者正將最複雜的自動化攻擊,鎖定在企業核心業務的工作流程上。

金融服務業遭遇最大規模 DDoS 攻擊

報告中最引人注目的發現之一,是某金融服務業者的 API 遭受史上最大規模的應用層 DDoS 攻擊,攻擊流量高達每秒 1,500 萬次請求(Requests Per Second, RPS)。

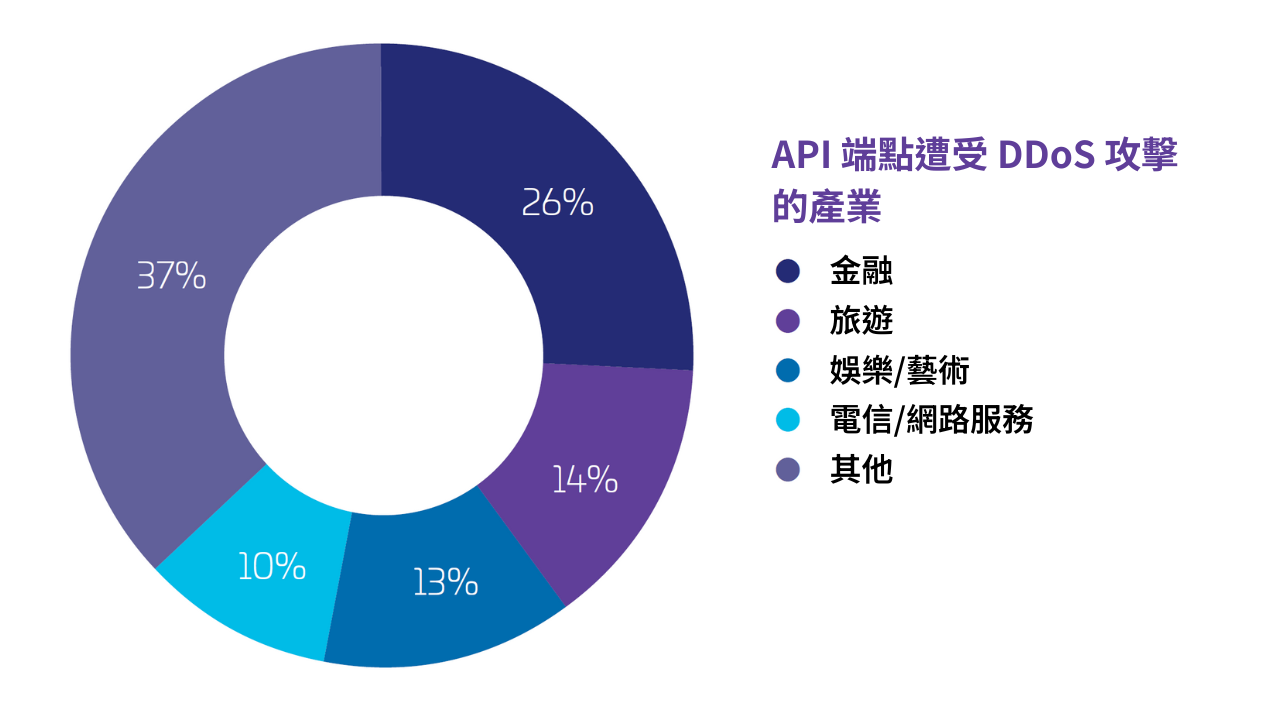

不同於傳統癱瘓網路頻寬的洪水型 DDoS 攻擊,這次攻擊鎖定應用層,直接利用 API 消耗資源並中斷營運。 2025 上半年,所有以 API 為目標的 DDoS 攻擊流量中,就有 26% 是針對金融服務業,反映出該產業嚴重依賴 API 進行即時交易,如餘額查詢、轉帳和支付授權等。

這起事件顯示攻擊者已開始將兩大攻擊特性相結合 ―「大規模」和「隱蔽性」:利用龐大的殭屍網路與無標頭瀏覽器,模擬合法 API 請求,使防禦者更難區分惡意流量與真實用戶。

關鍵發現

- 2025 上半年 API 安全事件超過 40,000 起,平均每日超過 220 起;若延續此趨勢,全年數量將突破 80,000 起。

- 以目標端點劃分的攻擊分佈:37% 為資料存取 API,32% 為結帳/支付,16% 為身分驗證,5% 為禮品卡/促銷驗證,以及 3% 為影子端點或設定錯誤的端點。

- 未部署自適應 MFA 的 API,帳號填充(Credential Stuffing)與帳號接管攻擊嘗試次數上升 40%。

- 資料爬取(Data Scraping) 佔 API 機器人活動的 31%,經常鎖定高價值資訊,如電子郵件地址與支付細節。

- 優惠券和支付詐欺佔攻擊的 26%,利用促銷循環和薄弱的結帳驗證機制做攻擊。

- 遠端程式碼執行(Remote Code Execution, RCE)探測佔 13%,主要針對 Log4j、Oracle WebLogic 與 Joomla 等高風險 CVE。

- 以產業別來看,金融服務業(26%)居冠,其次是電信和網路服務供應商(10%)、旅遊(14%)以及娛樂和藝術(13%)。

- 影子 API(Shadow API) 依然是重大盲點:企業通常實際使用的 API 比預期多出 10 至 20%。

Thales 應用安全產品副總裁 Tim Chang 表示:「API 是數位經濟的連結樞紐,但同時也成為最具吸引力的攻擊面,我們所看到的,不僅是攻擊規模的擴大,更是網路犯罪手法的根本轉變:他們不需要植入惡意程式碼,只要竄改你的業務邏輯即可。這些請求表面上看似合法,但影響可能極具破壞性。」

Tim 指出,2025 下半年 API 攻擊的數量與複雜度只會持續升高,採取行動刻不容緩。企業需全面掌握所有端點的運行狀態與業務價值,並採用具情境感知與自適應能力的防禦策略,才能真正保障營收、信任與合規。」

企業管理階層應掌握的五大重點

1. API 已成為主要攻擊面

攻擊者會優先鎖定影響和企業營收或關鍵身份資料有關的端點,因此這些服務需優先保護。

2. 合法 ≠ 安全

最具破壞力的攻擊往往是「看似合法」的請求,透過破壞業務邏輯造成損害。辨識這類攻擊需要完整的情境感知,而非僅靠特徵碼。

3. API 資產發現及盤點已成為必要

企業實際運作時的活躍端點數往往比自己知道的還多出 10–20%,而未被掌握的影子 API 更是主要的風險來源。

4. 自動化且具目標性的資料爬取與促銷迴圈攻擊(Promo-loop Attack),將暗中削弱企業營收

即便只是讀取操作,也並非完全無害,須強制執行物件層級的安全規範。

5. 防護須多管齊下,僅靠特徵碼已不足以應對

Runtime 架構驗證、行為分析、動態節流(Adaptive Throttling)及短期令牌(Short-lived Token)等核心防護均缺一不可。

API 不單是網路介面,更是企業營運的核心。隨著攻擊手法不斷進化,駭客透過自動化工具、模擬用戶行為,甚至濫用合法業務流程來發動攻擊。傳統防火牆等防護已無法應對此類威脅,企業需要更智慧、具業務感知的資安策略,並結合與業務 KPI 相關的行為驅動機器人防禦機制保護關鍵工作流程,讓「合法請求」成為可防禦的事件,而非被忽略的潛在威脅。

若只將 API Security 視為技術檢查項目,企業可能錯過最具風險的攻擊。唯有將其納入整體業務防護的一環,企業才能將 API 從潛在風險轉化為可控的安全入口,實現業務與資安的協同防護。

研究方法

Imperva 2025 上半年 API 威脅報告是基於 Imperva 全球 4,000 多個客戶環境中的真實攻擊遙測資料。資料收集於 2025 年 1 月至 7 月期間,內容包括:

- 涵蓋金融服務、電信、旅遊、醫療保健和電子商務等行業的 40,000 多起 API 攻擊事件。

- 機器人遙測和指紋識別,分析攻擊者如何在 Web 和行動 API 中使用進階自動化技術。

- 終端行為分析,包括流量、異常情況以及顯示存在濫用行為的隱密模式。

- CVE 漏洞追蹤,重點在於 Log4j、Oracle WebLogic 和 Joomla 等持續性漏洞。

- DDoS 攻擊鑑識,重點在於針對金融服務 API 的史無前例的每秒 1,500 萬次請求洪流。

Imperva Threat Research 團隊採用行為分析、機器學習與鑑識分析,對攻擊進行分類、映射至目標端點,並辨識跨產業的攻擊趨勢。儘管資料來源主要取自 Imperva 客戶,但仍提供了具代表性且有力的觀察結果,顯示 API 在全球逐步遭武器化的趨勢。

Imperva 2025 API 威脅報告

《Imperva 2025 API 威脅報告》涵蓋 Imperva 全球 4,000 多個客戶環境中的真實攻擊遙測資料,以及 2025 上半年發生的 40,000 起以上 API 事件。在攻擊數量創新高的狀況下,報告完整揭示攻擊者如何鎖定 API、企圖竊取或破壞哪些資源,以及企業必須立即採取的實務對策,以保護營收、維護客戶信任並確保合規。

報告內容包括:

- 執行摘要與主要統計數據

- 根據真實案例的攻擊分類,包含策略、技術及工具

- 端點與產業分析,包含被鎖定的對象及原因

- CVE 與 RCE 洞察(Log4j、WebLogic、Joomla probes 等)

- 案例研究,如禮物卡攻擊、大規模 DDoS 等

- 實務操作手冊:發現 → 評估 → 緩解行動方案

- 提供高階主管及 SOC 可用的 KPI 資訊與桌上模擬演練(Tabletop Exercise)

- 可多方運用的圖表:統計資訊、攻擊組合、一頁式資訊圖說

立即下載報告,獲得更多關於 API 威脅趨勢及防護建議!