|本文摘要|

- Proofpoint 威脅研究人員近期揭露了一起正在進行中的帳號接管(ATO)攻擊活動,代號為 UNK_SneakyStrike,該行動利用紅隊演練工具 TeamFiltration 的滲透測試框架,對微軟 Entra ID 帳戶發動攻擊。

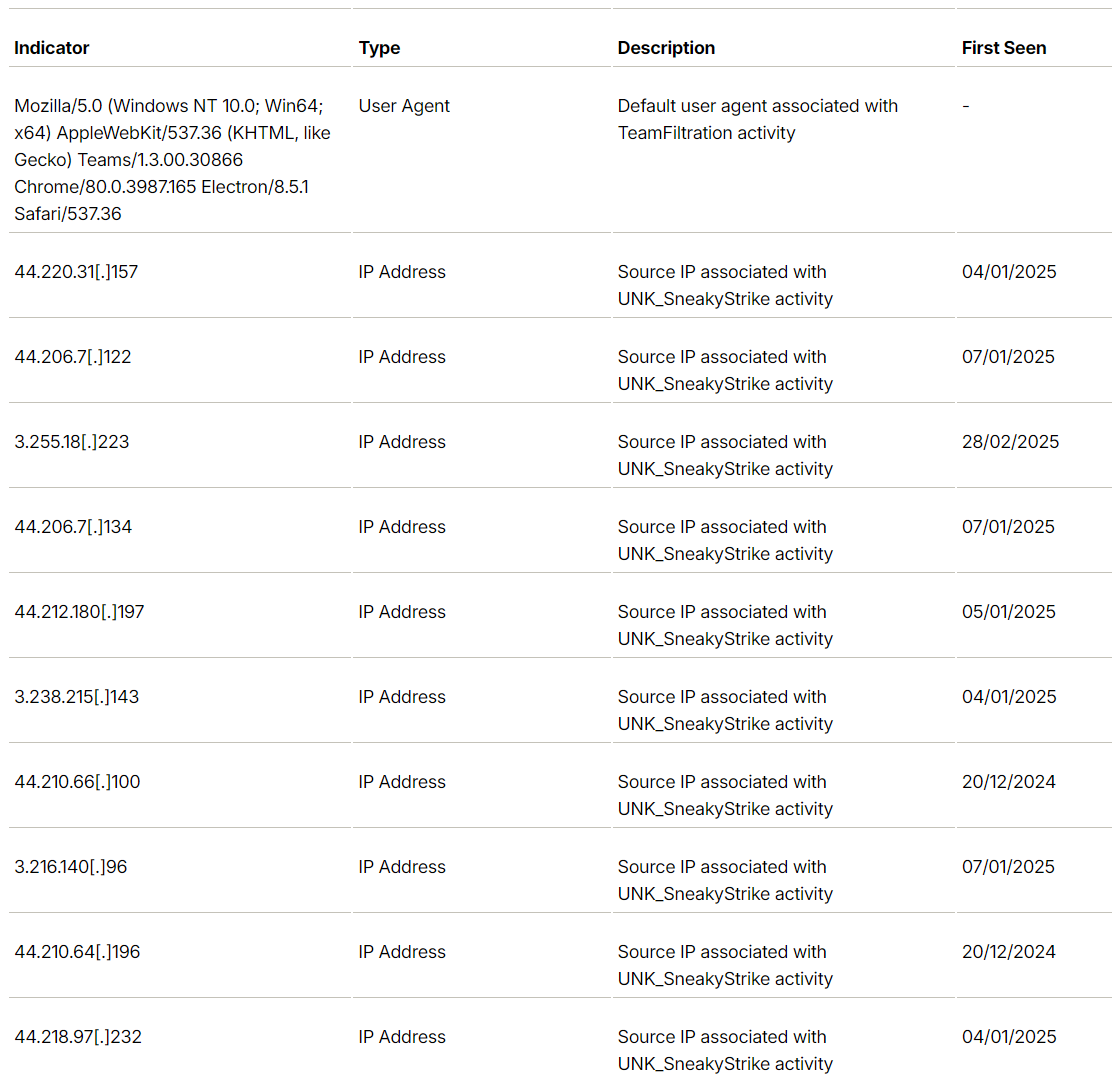

- Proofpoint 研究人員分析出一系列獨特特徵,藉此偵測追蹤與 TeamFiltration 有關的未授權活動。

- 自 2024 年底,UNK_SneakyStrike 已影響數百個組織、逾 8 萬個帳號,並有多起帳戶接管事件。

- 攻擊者透過 Microsoft Teams API 和部署於多個地理位置的 AWS 伺服器,進行用戶枚舉(User Enumeration)與密碼潑灑(Password Spraying)攻擊。

- 攻擊者也盜用已取得的存取權限,進一步操作特定資源與原生應用程式(如 Microsoft Teams、OneDrive、Outlook 等)。

電子郵件安全領導品牌 Proofpoint 近日警告,有一起惡意活動 UNK_SneakyStrike,自 2024 年 12 月開始利用紅隊演練工具 TeamFiltration,針對微軟雲端身分驗證服務 Entra ID 發動密碼潑灑攻擊,影響了數百個組織、逾 8 萬個使用者帳戶,並有多起成功接管帳戶的案例。

根據 Proofpoint 的分析,駭客所使用的工具是一名威脅研究人員於 2021 年所打造的 TeamFiltration,該工具具備帳戶枚舉(Account Enumeration)、密碼潑灑(Password Spraying)、資料竊取(Data Exfiltration),以及透過 OneDrive 植入後門(Backdooring)等能力,原本是要用來進行滲透測試及風險評估,模擬對 Microsoft Azure 用戶的攻擊,卻直接被駭客利用於惡意活動。

TeamFiltration 執行流程( 資料來源:GitHub )

TeamFiltration 被用於攻擊的主要功能

- 帳戶枚舉(Account Enumeration):識別目標環境中的有效使用者帳戶。

- 密碼潑灑(Password Spraying):嘗試以常見或具特定規則的密碼輪流登入大量帳戶,避免受到偵測與鎖定,藉此增加成功率。

- 資料竊取(Data Exfiltration):取得電子郵件、文件和其他有價值的資料。

- 透過 OneDrive 植入後門(Backdooring):將惡意檔案上傳至目標 OneDrive,並以仿冒檔案取代原有檔案(如桌面上的檔案),藉此讓攻擊者維持其存取權限,並進行橫向移動。

例如駭客先透過公開資料與 Microsoft Teams API 測試帳戶的存在與否,再嘗試以各種常見的密碼來登入大量帳戶(密碼潑灑攻擊),成功登入後便可匯出 Outlook 郵件、下載 OneDrive,或是存取 Teams 的聊天紀錄、通訊錄或行事曆等;再上傳嵌有惡意巨集的 Word/Excel 文件到 OneDrive 上來維持存取權限。

駭客透過 AWS 雲端伺服器從不同的地理區域輪番發動攻擊,藉此增加追蹤難度。若以 IP 位址數量計算,主要來源為美國(42%)、愛爾蘭(11%)及英國(8%)。

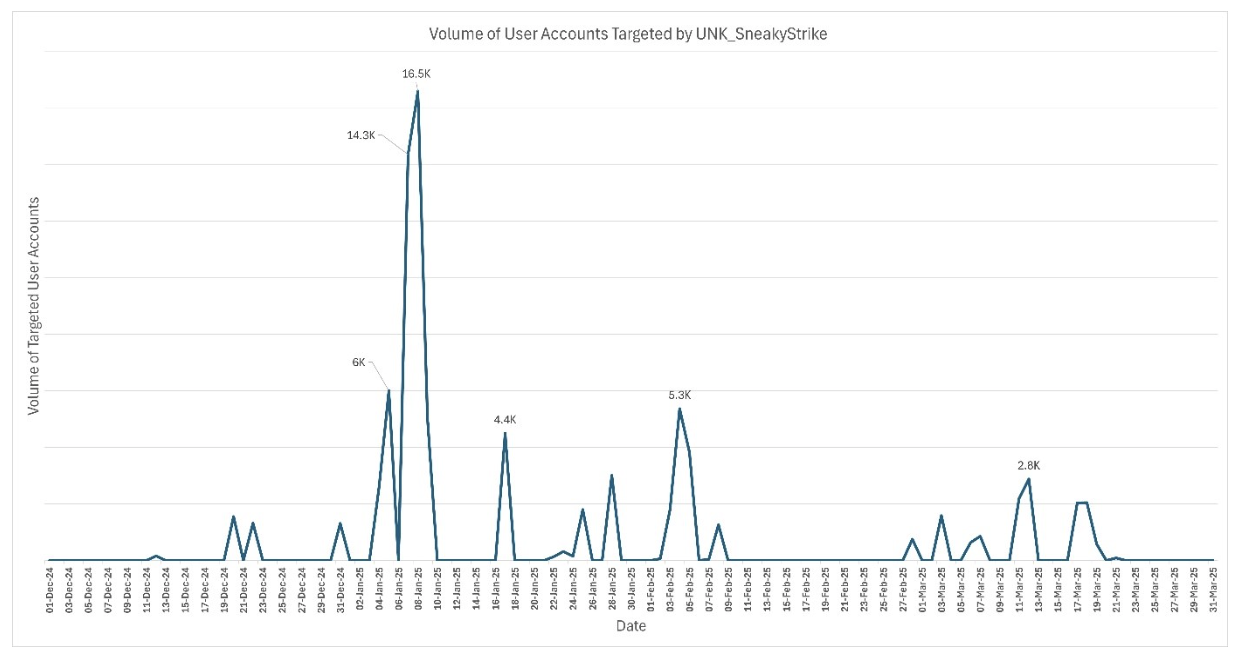

UNK_SneakyStrike 攻擊行動始於 2024 年 12 月,在 2025 年 1 月達到高峰,當時 1 天內就有高達 16,500 個帳戶遭到攻擊。

2024 年 7 月至 2025 年 3 月,UNK_SneakyStrike 利用 TeamFiltration 發動未授權存取攻擊的頻率變化趨勢。

2024 年 12 月至 2025 年 3 月,被 UNK_SneakyStrike 鎖定並發動攻擊的帳戶數量。

有許多紅隊演練工具經常被駭客用來執行惡意活動,除了 TeamFiltration 外,還有威脅模擬工具 Cobalt Strike 被用來部署後門,或是滲透測試框架 Metasploit Framework 被用來攻擊未修補的安全漏洞。

而對 Proofpoint 研究人員來說,最大的難題之一是區分 TeamFiltration 的合法及攻擊流量,他們發現,相較於紅隊演練具備明確範圍與目標,惡意活動多半呈現大規模、無差別的攻擊模式。

結論

像 TeamFiltration 這類工具本是為資安從業人員進行滲透測試與強化防禦機制而設計,但也容易被攻擊者轉作攻擊工具,用來入侵帳號、竊取機敏資料,甚至建立長期存取權限(Persistent Foothold)。

Proofpoint 預期,隨著傳統攻擊手法的效益日益遞減,攻擊者將越來越傾向使用像 TeamFiltration 這種進階紅隊演練工具與平台,以提升其滲透成功率與隱蔽性。

參考來源:iThome、Proofpoint

關於Proofpoint

Proofpoint, Inc. 是領先業界的網路安全與合規公司,專門守護組織最寶貴的資產和最大的風險來源:人員。透過整合式雲端解決方案,Proofpoint 能有效協助全球企業主動發現並消除身分風險、防範鎖定式威脅,確保資料安全,並讓組織中的「人」更能有效對抗網路攻擊。